ゼロトラストセキュリティーとは?注目される背景や実現のポイント

2022.4.28

セキュリティー

自社の情報資産をセキュリティーリスクから守るために、十分な対策ができているでしょうか。近年のビジネスシーンでは、企業のテレワーク導入やDX推進を受けて、セキュリティー対策の見直しが求められています。既存の社内ネットワークの脆弱性を狙った、新たなセキュリティー攻撃の脅威に備えて、セキュリティー対策の考え方が変化しつつあります。そこで押さえておきたいのが「ゼロトラストセキュリティー」の手法です。本記事では、ゼロトラストセキュリティーの基礎知識や、実現のポイントをご紹介します。

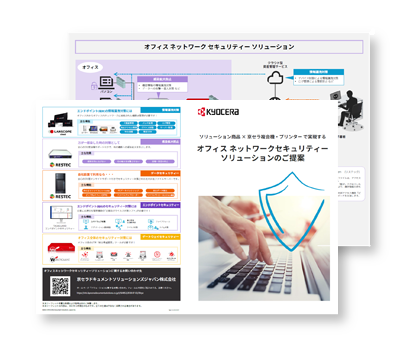

お役立ち資料

セキュリティー対策として注目される「ゼロトラストセキュリティー」解説

近年のビジネスシーンで主流となっているセキュリティー脅威を解説。注目されるゼロトラストセキュリティーの考え方をもとに京セラ推奨の対策を無料公開。

ゼロトラストセキュリティーとは

企業活動における機密情報の流出を避け、情報漏えいの被害を避けるには、常に最新の対策を講じることが重要です。初めに、「ゼロトラストセキュリティー」の基礎知識を解説します。

新しい考え方のセキュリティーモデル

ゼロトラストセキュリティーとは、データに対する全てのアクセスを信頼しないことを前提とした、セキュリティー対策の手法です。どのような人による、どのようなデバイスからのアクセスであっても、安全性が確認できるまで必ず検証を行うという特徴があります。そのため、検証の対象には社内からのアクセスも含まれます。これらの全てのアクセスの安全性を確かめることで、マルウェアの感染や情報漏えいから強固にデータを守れるのがメリットです。

ゼロトラストセキュリティーの手法は、2010年にアメリカのForrester Research社が提唱したものです。基本原則である「Verify and Never Trust」は、日本語に訳すと「決して信頼せず必ず確認せよ」という意味になります。たとえ企業ネットワークの内側からアクセスした場合でも、外側と同様に検証を行い、あらゆる脅威から情報資産を守ることが基本となっています。

ゼロトラストセキュリティーの手法は、2010年にアメリカのForrester Research社が提唱したものです。基本原則である「Verify and Never Trust」は、日本語に訳すと「決して信頼せず必ず確認せよ」という意味になります。たとえ企業ネットワークの内側からアクセスした場合でも、外側と同様に検証を行い、あらゆる脅威から情報資産を守ることが基本となっています。

従来のセキュリティーモデルとの違い

ゼロトラストセキュリティーに対して、従来のセキュリティーモデルは「境界型」と呼ばれます。境界型セキュリティーモデルでは、社内からのアクセスは安全とみなす一方で、社外からのアクセスには危険が潜む可能性があると考えるのが特徴です。その原則は「Trust But Verify」であり、日本語に訳すと「信ぜよ、されど確認せよ」という意味になります。基本的に、検証の対象となるのはファイアウォールの外側からのアクセスのみで、内側からのアクセスに対しては十分な警戒態勢を取っていません。こうした境界型セキュリティーモデルによるアクセス制御では、新たな手口で企業の情報資産を狙う脅威を検知しにくい点が懸念されています。

ゼロトラストセキュリティーが注目される背景

業務のオンライン化にともない、多くの企業で時間や場所にとらわれない多様な働き方が実現され、利便性が高まりました。その一方で、セキュリティー対策では新たな課題が生じています。ここでは、ビジネスシーンでゼロトラストセキュリティーが注目される背景についてお伝えします。

テレワークの普及が進んでいる

近年ではテレワーク導入企業が多くなった反面、境界型セキュリティーモデルでは脅威へ対処しきれなくなっている状況です。テレワークの実施によって、社外ネットワークからのアクセスが増えました。リモート勤務する社員は、オフィス内のネットワーク以外からも社内データにアクセスするためです。同様に、普及が進むクラウドサービスにおいても、業務アプリケーションなどを例に、クラウド上で社内データを取り扱う機会が増えています。こうした背景から、セキュリティー対策を講じるべき境界があいまいになりつつあり、従来の手法では防御が難しいと考えられています。

内部からの情報漏えいに備える必要がある

ビジネスシーンで発生する情報漏えい事故は、社内に原因がある場合も少なくありません。企業ネットワークの外部に限らず、内部にもさまざまなセキュリティーリスクが潜んでいるのです。たとえば、自社の関係者による内部不正で発生する情報漏えい事故が問題視されています。なかには、データ流出を目的として意図的に持ち出しを行うケースや、私用PCやスマートフォンで作業をしようとしてデータを持ち出すケースもあります。業務へ私用デバイスを持ち込む「BYOD(Bring Your Own Device)」を推進している企業では、特に注意が必要です。

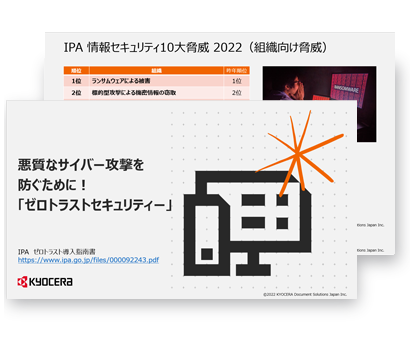

外部からの攻撃が多様化している

悪意のある第三者が企業ネットワークに侵入する手法は、年々巧妙化する傾向にあります。従来のセキュリティー対策では、高度なネットワーク攻撃への対応が難しいことから、より強固なセキュリティー体制が求められています。たとえば、マルウェアをはじめとしたセキュリティー攻撃の手口が、多様化および複雑化しました。利用者のデバイスにマルウェアを仕込むなど、企業ネットワークの内側から社内システムを攻撃する事例や、VPN装置の脆弱性を狙った攻撃の事例もあります。たとえ社内からのアクセスであっても信用せず、安全性を検証することが重要です。

ゼロトラストセキュリティーを実現するために強化すべき要素

企業がゼロトラストネットワークを実現し、セキュアな業務環境を整えるには、ネットワーク上のどのような要素を強化すべきでしょうか。ニューノーマル時代の企業活動で、自社の脆弱性をカバーして大切な情報資産を保護するために、各種ソリューションの導入をご検討ください。

認証機能

ゼロトラストの観点から認証機能でチェックを強化し、「過去の認証結果に基づいて判断しない」という考え方をベースにした仕組みを設けるのが有効です。アクセスの度に認証を実施し、安全性が保証できるかどうか判断する運用が望ましいといえます。その際は、「多要素認証」の活用も多くなっています。多要素認証とは、ID・パスワードともう1つの要素を組み合わせる認証形式です。要素の例として、利用者の所持するスマートフォンが持つ情報のほか、指紋やワンタイムパスワードなどが挙げられます。

エンドポイントセキュリティー

ネットワークに接続する端末や機器のセキュリティー強化には、エンドポイントセキュリティーの導入が有効です。ネットワークにアクセスする可能性がある全ての端末に対して、詳細なデバイス管理を行います。エンドポイントで発生したサイバー被害を最小限に抑えるために、専用のソフトウェアである「EDR(Endpoint Detection and Response)」を導入する手法が代表的です。端末の監視を自動化し、マルウェア感染や不正プログラムの実行を防ぎます。

ネットワークセキュリティー

ゼロトラストネットワークの構築では、エンドポイントからインターネットへの通信を制御するセキュリティー対策も重要です。ネットワークセキュリティーの導入により、「誰が」「どこに」アクセスできるかを設定できます。アクセス管理の強化によって、アクセス権を可視化し、不正アクセスの防止につなげられます。

監視・管理体制

社内ネットワークは、24時間365日体制で外部からのアクセスを監視できる状態にあるのが望ましいといえます。不正アクセスやインシデントが発生した際、すぐに対応する必要があるためです。監視・管理体制を強化し、早期に問題を発見できれば、被害を最小限に抑えられる可能性が高くなります。

ゼロトラストセキュリティーを実現するソリューションの例

最後に、当社が提供するゼロトラストセキュリティーの実現に役立つ製品をご紹介します。各種ソリューションの導入により、在宅勤務をはじめとしたリモートアクセスの増加に備え、セキュアな業務環境の構築が可能です。ゼロトラストセキュリティーの実現方法でお悩みの企業様は、ぜひ当社へご相談ください。

多様化するサイバー攻撃対策に最適なUTM

WatchGuard Fireboxシリーズ

マルウェアをはじめとした多様なサイバー攻撃に備えられる、ゲートウェイセキュリティーのソリューションです。社内ネットワークの出入口にたった1台を設置することで、全ての端末を一括でセキュアに管理できるようになります。PCやスマホといった業務用デバイスからオフィスの複合機まで、あらゆる端末のセキュリティー対策を強化します。

信頼性の高いウイルス対策ソフトでPCを保護

TASKGUARD エンドポイントセキュリティー

簡単な運用管理でエンドポイントの対策を強化できる、クラウドセキュリティーソフトです。ブラウザ上で運用管理が可能なため、テレワーク体制にも適しています。オンプレミス型とは異なり、サーバーなどの初期投資は不要です。クラウドベースなので、ソフトウェアやパターンファイルは全自動でアップデートされ、常に最新の状態に保たれます。

感染を広げないためのセキュリティースイッチ

Virus Cluster Guard

万が一、社内の端末がセキュリティー攻撃を受けた際に、組織内外の被害を最小限に留めるためのセキュリティースイッチです。ウイルスに感染した端末からの感染や、有害トラフィックによる攻撃をブロックすることで、二次被害を予防。スマートフォンなどのデバイスにも対応可能で、セキュリティーソフトとの併用で多層防御を実現します。

LANSCOPE Cloud

PCやスマートフォンといった社内のIT資産を一元管理して、セキュリティーリスクを早期に検知するクラウドIT資産管理ツールです。デバイスの紛失や盗難の際は、遠隔操作で画面ロックやデータの初期化を実施できます。ほかにも、管理者がアップデート管理や違反デバイスの検知を一括で行えるため、セキュアな業務環境の維持におすすめです。

IT管理者不在でも運用可能

リステックサーバー

安全なファイル共有やデータバックアップを叶えるサーバーシステムです。詳細なアクセス権限の管理や、共有データのアクセスログ記録など、セキュリティー対策の機能を備えています。権限はユーザーやグループごとに設定可能です。また、いつ・誰が・どのファイルに・どんな操作を行ったかを記録に残し、機密情報の持ち出しや改ざんを防ぎます。

自社のゼロトラストセキュリティー実現へ向けて

今回は、ゼロトラストセキュリティーの基礎知識から、実現するためのソリューションまでお伝えしました。ビジネスシーンでは、今なお境界型セキュリティーモデルでの対策を続ける企業も少なくありません。しかし、テレワークの普及や新たな脅威の登場により、ゼロトラストセキュリティーの重要性が高まりつつある状況です。ご紹介したゼロトラストセキュリティーに適したソリューションの導入をご検討ください。

お役立ち資料

セキュリティー対策として注目される「ゼロトラストセキュリティー」解説

近年のビジネスシーンで主流となっているセキュリティー脅威を解説。注目されるゼロトラストセキュリティーの考え方をもとに京セラ推奨の対策を無料公開。

京セラドキュメントソリューションズが提供するお役立ちコラムでは、業務上の課題解決のヒントや、現在のビジネストレンドなど、知っておきたい情報を業種やテーマごとに発信しております。また、ペーパーレス化やセキュリティ強化などを詳しく解説したお役立ち資料を無料で公開しておりますので、ぜひご覧ください。